Tenue de soirée requise

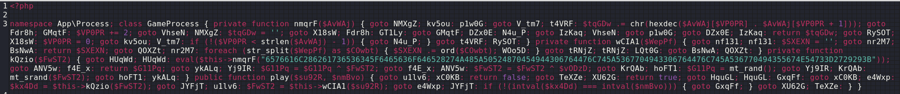

<?php

namespace App\Process;

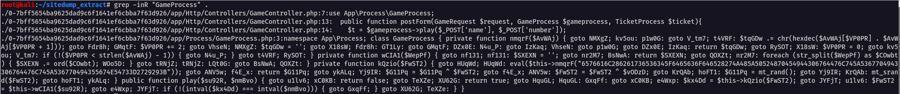

class GameProcess

{

private function nmqrF($AvWAj)

{

$tqGDw = "";

$VP0PR = 0;

p1w0G:

if (!($VP0PR < strlen($AvWAj) - 1)) {

return $tqGDw;

}

$tqGDw .= chr(hexdec($AvWAj[$VP0PR] . $AvWAj[$VP0PR + 1]));

$VP0PR += 2;

goto p1w0G;

}

private function prepare_user($user)

{

$res = "";

foreach (str_split($user) as $COwbt) {

$res .= ord($COwbt);

}

return $res;

}

private function prepare_number($user2)

{

#eval($this->nmqrF("6576616C286261736536345F6465636F646528274A485A50524870454944306764476C745A5367704943306764476C745A536770494355674E54733D2729293B"));

$vODzD = time() - time() % 5;

$user2 ^= $vODzD;

mt_srand($user2);

$G11Pq = mt_rand();

$G11Pq ^= $user2;

return $G11Pq;

}

public function play($username, $numero_user)

{

$user2 = $this->prepare_user($username);

$kx4Dd = $this->prepare_number($user2);

if (!(intval($kx4Dd) === intval($numero_user))) {

return false;

}

return true;

}

}

?>Last updated