Pour vivre secure vivons caché

Catégorie: Social Engineering - Points: 100 - Difficulté: Très simple - Solves: 158 Description: Dans le fichier Excel récupéré précédemment, nous avons identifié une autre personne. Nos équipes ont retrouvé un blog lui appartenant. Il serait probablement intéressant d'examiner ce dernier à la recherche d'informations concernant cette personne. Bien commencer : Noter le maximum d'informations sur la personne pour ensuite les utiliser afin de récupérer son compte mail. Lien : https://blog.challenge.operation-kernel.fr/

Solution:

Pour résoudre ce challenge il faut trouver un moyen d'accéder à la boîte mail de la personne.

Lorsque nous commençons ce challenge, nous arrivons un site Wordpress avec 1 article

Nous allons donc consulter cet article, mais rien de fameux n'a été trouvé dedans.

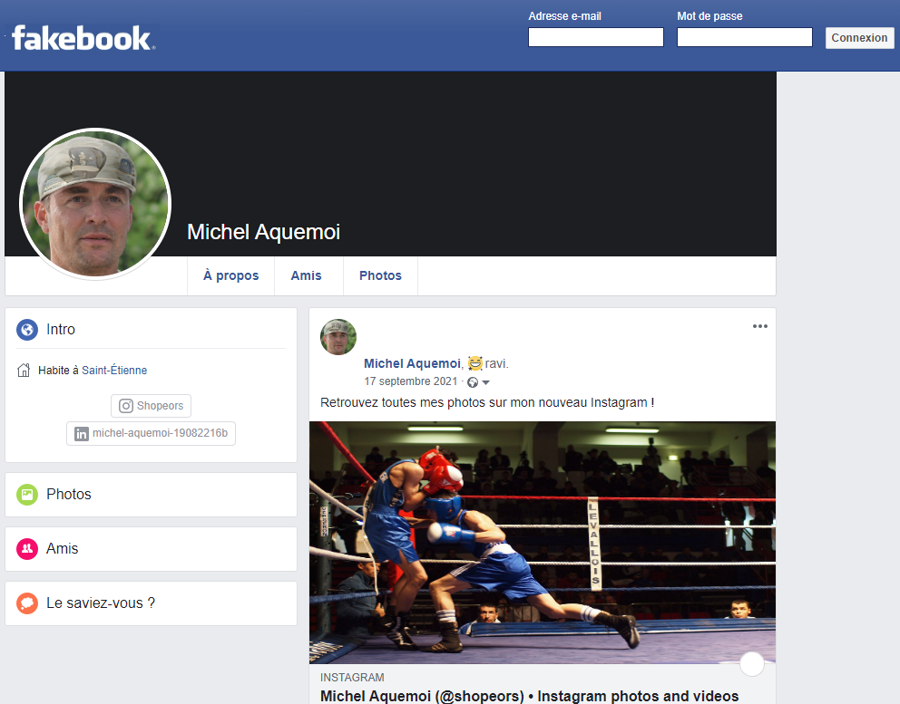

Nous continuons notre investigation un peu partout et à un moment sur la page contact, il y a un lien vers un autre site (un fakebook) :

Examens des posts, rien à signaler...

Allons voir sur le premier lien de sa biographie, InstaFakeGram lui aussi sans aucune utilité (mais tout de même très bien fait)

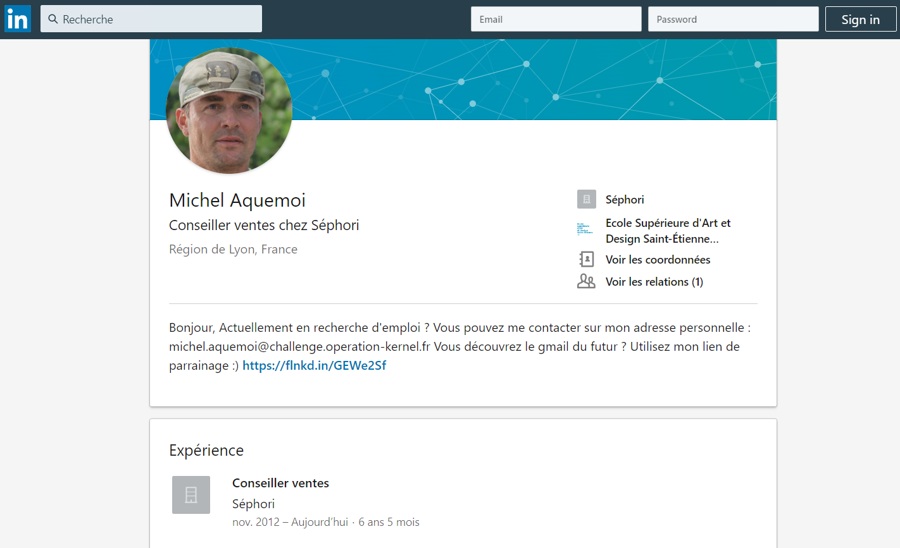

Passons au deuxième lien, LinkedFakeIn où nous pouvons voir un lien dans la biographie ainsi que sa carrière professionnelle :

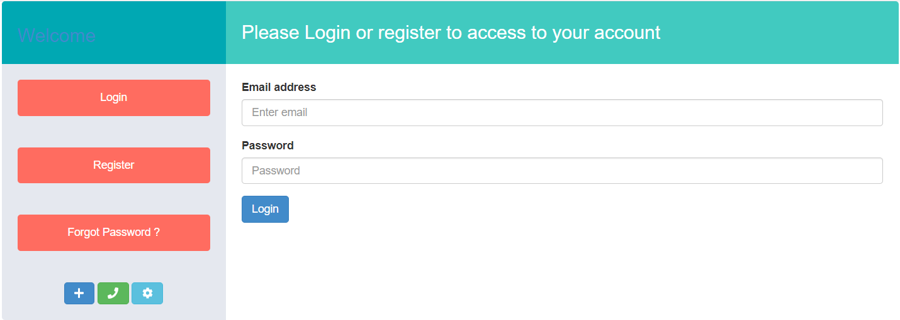

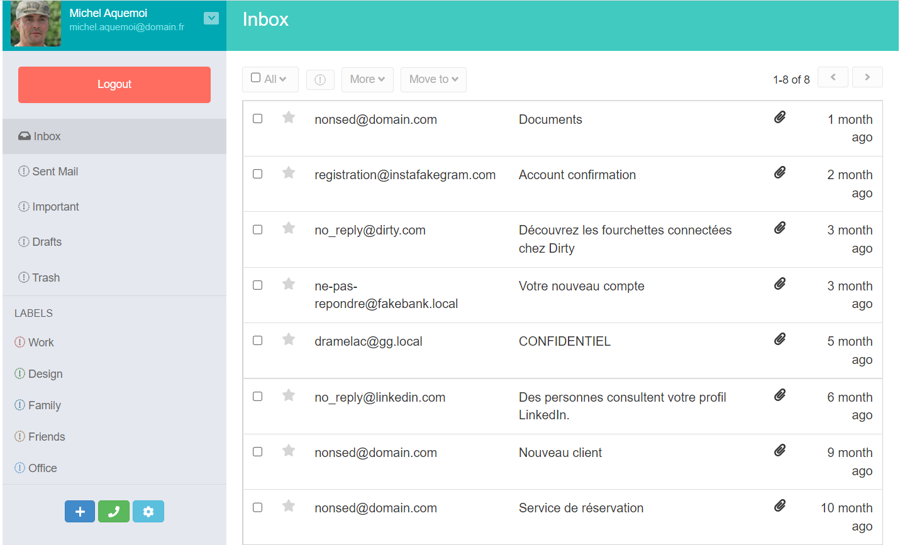

Cliquons sur le lien pour voir vers où il nous emmène. Vers la boite mail que nous recherchions !!!

Bon maintenant faut réussir à se connecter, mais nous n'avons aucune info, a part peut-être son mail récupéré sur LinkeFakeIn).

Comme nous sommes très intelligent nous n'allons pas bruteforce le portail de connexion, ça n'aurait pas grande utilité (du moins pour le moment).

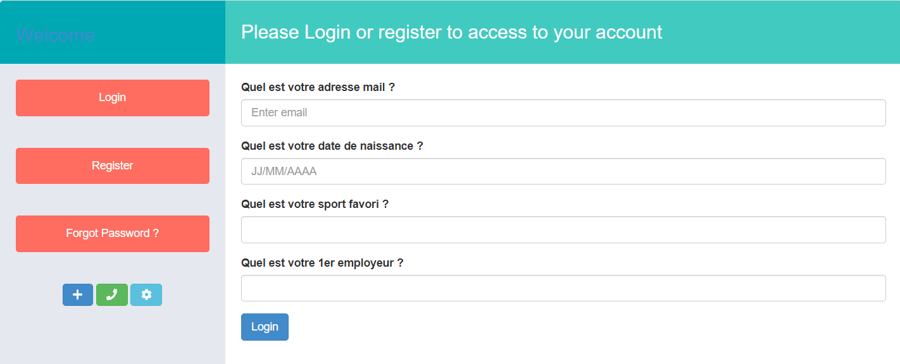

Alors essayons de voir ce qu'ils demandent lors du "mot de passe oublié" :

C'est impeccable ça. On a toutes ces infos :

Quel est votre adresse mail ? : [email protected] (LinkeFakeIn)

Quel est votre date de naissance ? : 26/09/1988 (Fakebook)

Quel est votre sport favori ? : Boxe (Instafakegram)

Quel est votre 1er employeur ? : Séphori (LinkeFakeIn)

Avec tout ça on envoie le formulaire et bingo sa boite mail est accessible (vraiment pas secure ce genre de vérification)

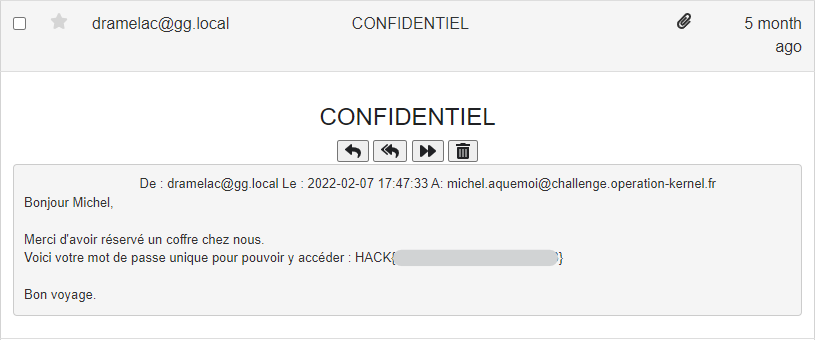

Alors si nous étions vraiment patient et vraiment intéressé, nous pourrions analyser tous les mails mais (bizarrement) nous sommes attiré par le mail nommé CONFIDENTIEL :

(Les autres mails sont également intéressants mais nous les utiliserons surement plus tard)

Last updated