Pour vivre secure vivons caché Part 2

Catégorie: Social Engineering - Points: 200 - Difficulté: Simple - Solves: 115 Description: Nous avons réussi via la procédure de récupération de compte mail à accéder à sa messagerie. Examinons tous ses messages à la recherche d'informations sensibles. Bien commencer : Trouvez un moyen de s'authentifier sur les autres comptes de la cible afin de collecter encore plus d'informations. Lien : https://blog.challenge.operation-kernel.fr/

Solution: Pour résoudre ce challenge il faut trouver un moyen d'accéder à tous les autres comptes de Michel (autre que sa boite mail). Bon ici il s'agit de la suite de ce challenge : Pour vivre secure vivons caché donc le contexte est dans l'autre challenge.

Plus tôt nous avions réussi à avoir accès à sa boite mail mais nous n'avions pas regardé tout ses mails. Maintenant c'est le moment de le faire...

Voici donc les différents mails que nous pouvions trouver (avec les infos importantes surlignées) :

(Il y avait encore 1 ou 2 autres mails, mais ils n'étaient clairement pas intéressants)

(Il y avait encore 1 ou 2 autres mails, mais ils n'étaient clairement pas intéressants)

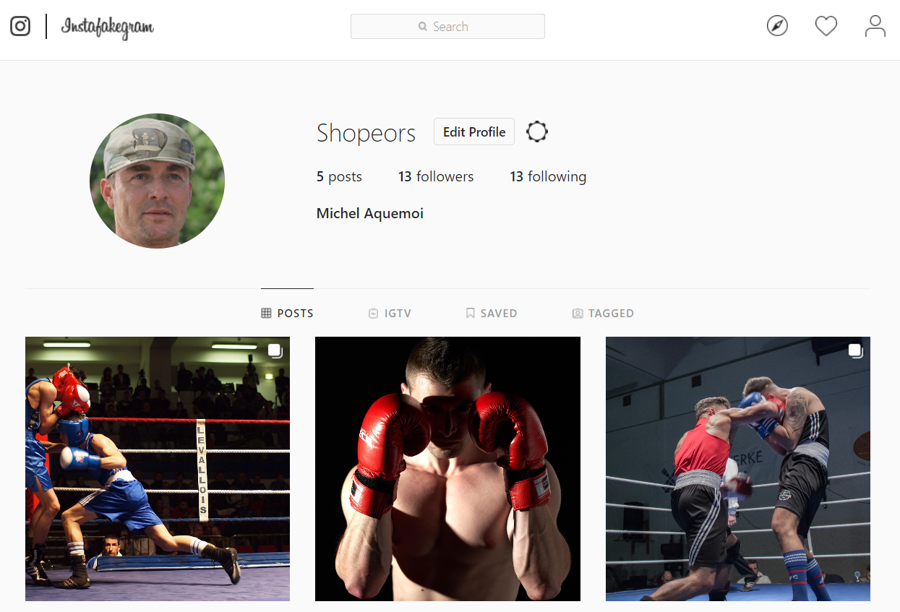

Là il faut utiliser les infos trouvées pour se connecter au différents comptes : Instafakegram et Fakebank.

Après s'être connecté au compte Instafakegram, nous pouvons voir quelques photos mais rien de plus que lorsque nous n'étions pas connecté.

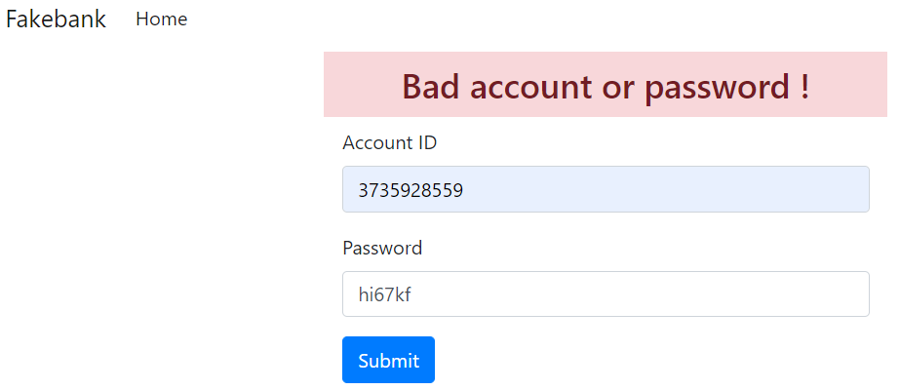

Au suivant, fakebank. Nous avions son identifiant et son mot de passe provisoire. Nous le testons mais évidemment le mot de passe a déjà été changé. Tant pis.

Ce compte en banque reste donc sur la liste des compte à avoir.

Passons au compte Fakebook du début.

Nous n'avons pas son mot de passe, mais il doit être simple à trouver. Effectivement en regardant le format du mot de passe de son compte Instafakegram : MichelInstafakegram42! on peut voir un format type : Michel{NomDuSite}42!.

Essayons donc MichelFakebook42! sur le fakebook avec son mail [email protected] :

Et c'est validé !

Et c'est validé !

(Sur un coup de chance on teste sur son compte en banque : MichelFakebank42! mais non ça ne fonctionne pas. Sinon ça serait trop simple...°

Bon donc maintenant on va examiner son profil Fakebook. Posts -> RIEN, Paramètres -> RIEN, A propos -> Rien, Amis -> Rien... C'est assez embarrassant.

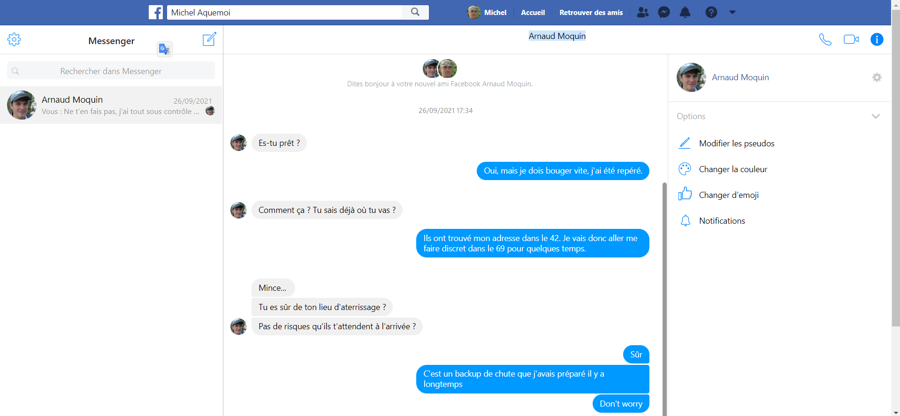

Mais il reste encore quelque chose de très important : ses discussions instantanées !!!

Effectivement il n'y en avait qu'une avec un certain Arnaud Moquin :

Nous lisons la discussion. Michel parle de partir du 42 pour aller dans le 59, c'est intéressant ça.

Pourquoi ? Tout à l'heure son format de mot de passe était : Michel{NomDuSite}42! et bah maintenant c'est Michel{NomDuSite}69!.

Donc il ne nous restait que le compte en banque à faire et nous allons donc essayer avec le mot de passe : MichelFakebank69! :

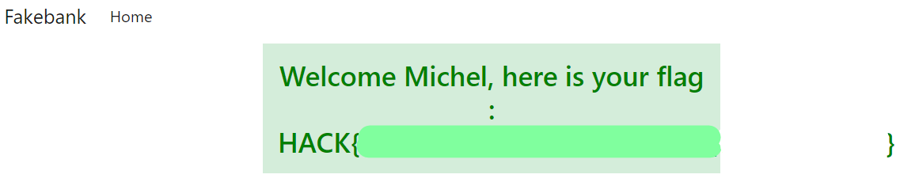

Eh voilà le flag.

Morale de l'histoire, ne pas dire où tu déménages si tu veux être discret (et éventuellement utiliser des mots de passe plus complexes) ^^

Last updated